Introduction

Le cloud offre une agilité et une évolutivité inégalées, mais comment l’adopter pleinement sans compromettre le contrôle sur vos données et processus critiques ?

La protection des actifs numériques stratégiques, tels que la propriété intellectuelle et les données des clients, est une priorité absolue, tout comme le respect des réglementations en vigueur. Ainsi, les organisations ont besoin de maintenir le contrôle sur le flux et l’emplacement des données.

Avec Eviden, il est plus simple que jamais de manœuvrer entre les enjeux de souveraineté numérique liés à vos processus métier et à l’adoption du cloud, et plus particulièrement de :

- Comprendre les implications de la souveraineté sur vos processus métier

- Prioriser vos efforts en matière de souveraineté et déterminer par où commencer

- Migrer des processus métier complexes vers le cloud tout en maintenant la conformité.

Qu’est-ce que la souveraineté numérique ?

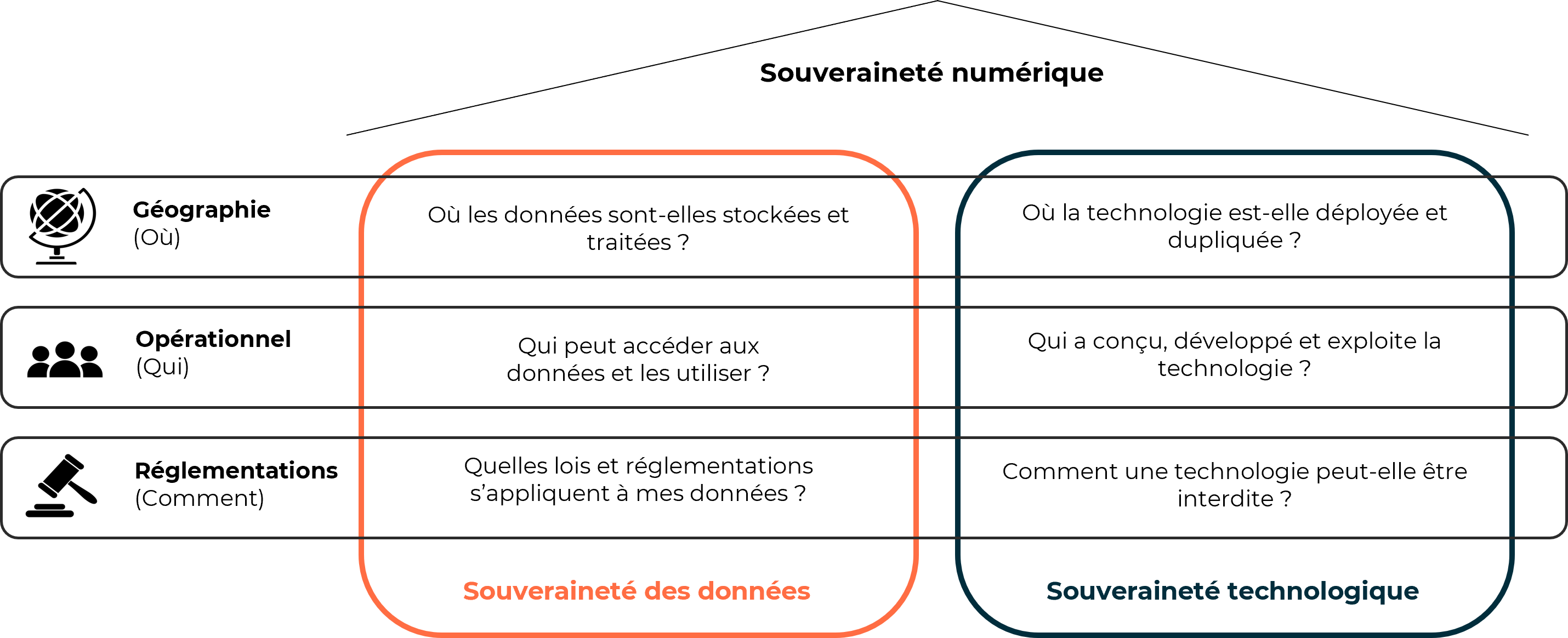

La souveraineté des données et la souveraineté technologique sont les deux piliers de la souveraineté numérique, qui peut être définie comme le degré de contrôle qu’une organisation exerce sur son environnement numérique (données, applications, logiciels, systèmes et matériel).

La complexité de la souveraineté numérique varie en fonction du contexte géographique, opérationnel et réglementaire de l’organisation.

Vers une souveraineté numérique accomplie avec Eviden

Chez Eviden, nous vous accompagnons vers un avenir numérique sûr et conforme. Nous vous aidons à trouver le juste équilibre entre :

sur leur structure opérationnelle et technologique

nécessaires pour atténuer partiellement ou totalement ces risques

apporte à l’activité de votre entreprise

Fonctionnement

Eviden propose une offre unique et éprouvée de souveraineté numérique de bout en bout. Nous vous aidons à évaluer vos besoins spécifiques et à construire une fondation sécurisée et conforme pour vos actifs numériques critiques.

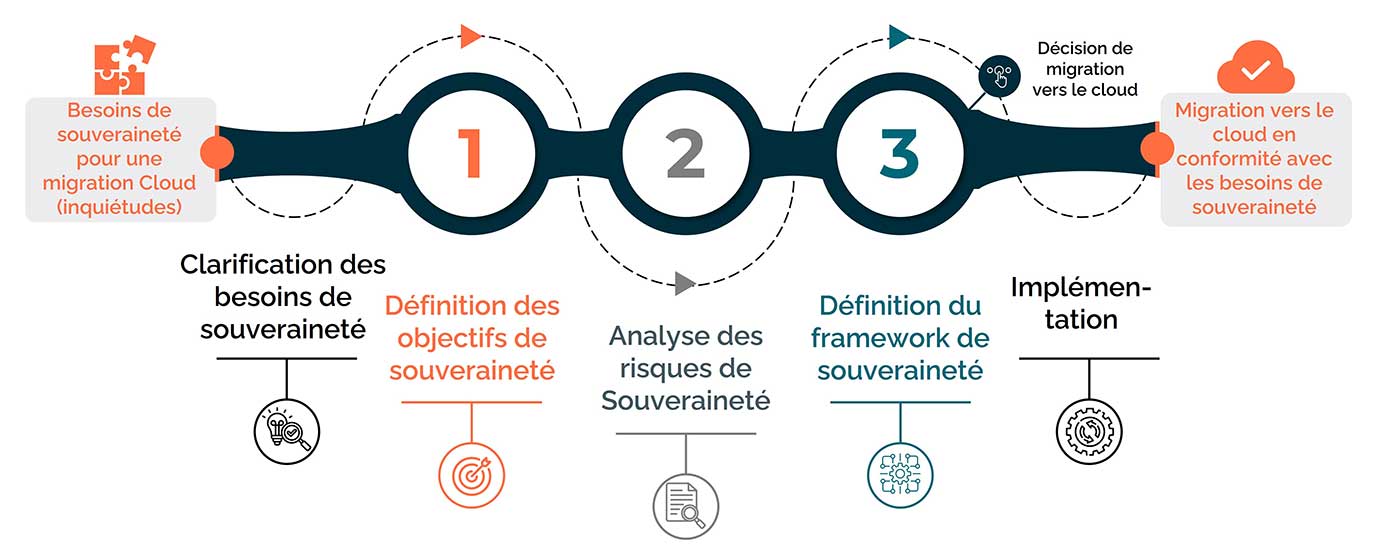

La méthodologie d’évaluation basée sur les risques de la souveraineté d’Eviden vous aide à identifier l’architecture cloud qui correspond à chacun de vos besoins en matière de souveraineté applicative.

Recevez des recommandations personnalisées sur le modèle opérationnel et les processus adéquats pour vous permettre de gouverner, sécuriser et maintenir la conformité de vos workloads sensibles.

En collaboration avec nos experts, élaborez un cadre de souveraineté adapté à vos exigences.

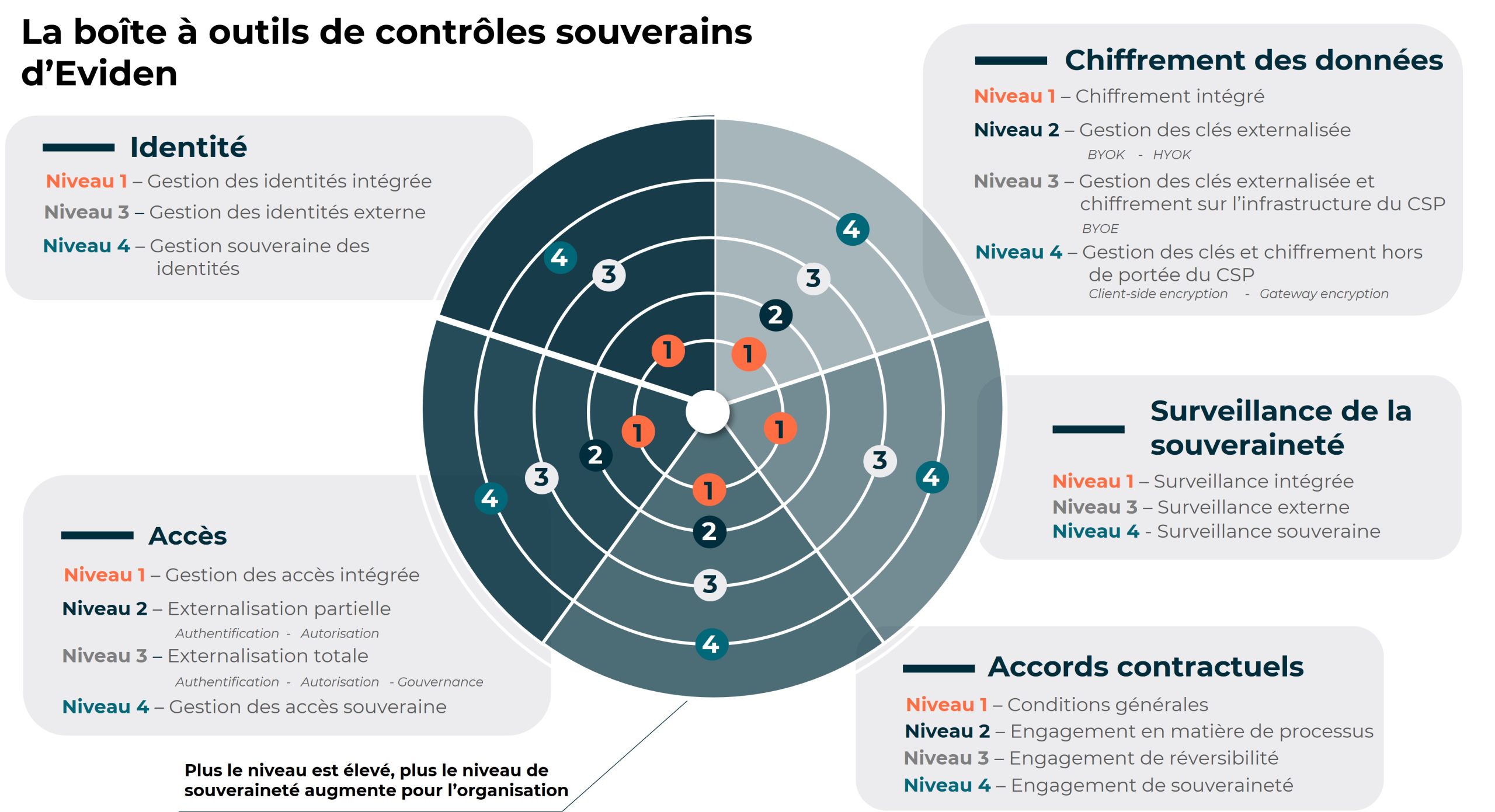

Notre expérience approfondie des contrôles souverains se traduit par une gamme complète de solutions réparties en cinq catégories clés : gestion des identités, contrôles d’accès, chiffrement des données, surveillance de la souveraineté et accords contractuels.

Chaque catégorie offre différents niveaux de contrôle, nous permettant de vous recommander la solution idéale pour votre cas d’utilisation spécifique. De plus, Eviden automatise l’application de ces contrôles de sécurité, des paramètres de configuration et des exigences architecturales définis dans votre cadre de souveraineté unique.

Eviden a développé sa propre suite complète de solutions de sécurité souveraine entièrement conçue au sein de l’Union européenne.

Gestion des identités et des accès (IAM)

Evidian, notre solution IAM conçue et développée à 100 % dans l’UE, permet aux entreprises d’adopter une approche évolutive de la sécurité basée sur les identités.

Elle englobe des fonctionnalités telles que l’authentification unique (SSO), la fédération, la gouvernance des accès et la gestion du cycle de vie des identités.

Chiffrement des données et gestion des clés

Trustway Proteccio®, notre module de sécurité matériel (HSM) certifié Common Criteria EAL4+, vous offre un meilleur contrôle des clés de chiffrement dans vos environnements cloud. Il s’agit du seul HSM doté de la qualification renforcée de l’ANSSI sur le marché, dont l’utilisation est approuvée dans le cadre des accords restreints de l’UE.

Identités numériques de confiance

Nos produits Cryptovision et IDnomic permettent la création et la protection d’identités numériques pour les autorités publiques et les entreprises, ainsi qu’une gestion complète du cycle de vie des certificats.

Ces solutions sont fabriquées en Europe et peuvent être déployées sur site ou en tant que service.

Pourquoi Eviden

Eviden propose un cadre complet de solutions conçues pour répondre aux exigences spécifiques de souveraineté des données de ses clients sur différentes plateformes cloud, notamment AWS, Azure, Google Cloud, Salesforce et Webex. Grâce à une collaboration étroite avec ces partenaires, Eviden vise à assurer un équilibre parfait entre agilité et contrôle pour votre environnement cloud spécifique.

Maîtriser les complexités de la souveraineté numérique nécessite une combinaison puissante de :

Expertise de conseil, globale et locale

- Réseau international : Des consultants expérimentés pour une approche industrialisée, garante d’une qualité constante et conforme aux normes et standards transnationaux.

- Expertise locale : Une connaissance fine des réalités locales pour vous accompagner dans le respect des lois et contraintes spécifiques de chaque région.

Approche basée sur des recommandations exploitables

- Au-delà de la gouvernance, des risques et de la conformité (GRC) : Traduire les exigences de GRC en feuilles de route claires et exploitables qui guident votre processus de mise en œuvre.

- Expertise technique : Des services de conseil en cryptographie, gestion des identités et autres domaines critiques pour concrétiser votre stratégie.

Livraison globale à coûts optimisés

- Mise en œuvre simplifiée : Une approche globale s’appuyant sur des méthodologies éprouvées pour une prestation cohérente et de haute qualité sur tous vos projets, sur mesure pour vos besoins.

- Optimisation des coûts : Par le biais de services de sécurité gérés (MSS) et d’opérations conformes.

Légitimité en matière de cryptographie

- Produits certifiés : Des produits de R&D certifiés par l’OTAN pour la PKI et les HSM.

- Equipe d’experts : Des consultants expérimentés, des intégrateurs et des experts en cryptographie et de la communauté scientifique.

- Déploiements réussis chez nos clients : Un bilan éprouvé dans la fourniture de solutions de souveraineté numérique sécurisées.

Documents

Accompagnés par nos experts, pilotez votre projet de souveraineté numérique avec nos experts, étape par étape, de l’identification de vos défis et objectifs jusqu’à une mise en œuvre conforme à toutes vos exigences de souveraineté.