Les violations de données se produisent généralement lorsque des personnes non autorisées accèdent à des informations sensibles stockées par des organisations. Ces informations peuvent être, soit consultées en temps réel ou exfiltrées en vue d’une utilisation ultérieure, et utilisées à diverses fins malveillantes avec des conséquences considérables.

Selon le Data Breach Report 2022 d’IBM, le coût des violations de données avait atteint un niveau record cette année-là, s’établissant à environ 4,35 millions de dollars, soit une augmentation de 2,6 % par rapport au coût de 4,24 millions de dollars enregistré en 2021. L’utilisation d’informations d’identification volées ou compromises est la première cause de violation de données. Selon ce même rapport, ces informations constituaient le principal vecteur d’attaque dans 19 % des violations. L’étude révèle également que les violations prenant leur source dans une usurpation d’identité avaient le cycle de vie le plus long, puisqu’il fallait en moyenne 243 jours pour les identifier et 84 jours supplémentaires pour les contenir.

Cet article établit un comparatif entre les cybermenaces liées aux identités humaines et celles visant les identités machines. Il examine leurs similitudes et leurs différences avant de recommander un ensemble de stratégies d’atténuation basées sur les technologies de l’identité numérique et les techniques de prévention.

Les attaques par usurpation d’identité

Une campagne typique de cyberattaque axée sur l’usurpation d’identité commence par le vol d’informations d’identification, par le biais d’un e-mail d’hameçonnage (phishing) ou d’autres formes d’ingénierie sociale, incitant des personnes à fournir des informations sensibles telles que des noms d’utilisateur, des mots de passe ou des détails de carte de crédit, en se faisant passer pour une entité crédible par le biais d’e-mails, de SMS ou de faux sites Internet. Lorsque les attaquants obtiennent un accès non autorisé au compte en ligne d’une victime, ils recherchent d’autres informations à exploiter ou planifient d’autres infiltrations dans l’infrastructure.

Menaces liées aux identités humaines et prévention

Les systèmes informatiques sont principalement conçus pour aider les utilisateurs humains à réaliser des tâches et à atteindre des objectifs spécifiques. Si des entités non humaines telles que des appareils et des fonctions de programmation sont utilisées dans le cadre de l’automatisation, leur configuration et leur maintenance sont gérées par des personnes. C’est pourquoi les attaquants privilégient les identités et les comportements humains.

Les attaques ciblant les identités d’utilisateurs humains (également appelées « identités humaines ») se concentrent principalement sur les aspects sociaux de leur travail et de leur vie personnelle. Les attaquants mènent des recherches sur un groupe cible ou un individu en utilisant une ou plusieurs techniques d’infiltration afin d’augmenter leur taux de réussite. Les techniques courantes d’atteinte aux identités humaines sont les suivantes :

| Ingénierie sociale | Manipulation d’individus par des tactiques psychologiques visant à obtenir des informations confidentielles. Il peut s’agir d’usurper l’identité d’une personne de confiance ou de recourir à des techniques de tromperie pour amener les gens à révéler des informations sensibles.

|

| Shoulder surfing | Pratique consistant à dérober les informations personnelles d’une personne, telles que ses mots de passe ou son code PIN, en regardant discrètement par-dessus son épaule ou en espionnant ses appareils électroniques dans des lieux publics.

|

| Espionnage de réseaux Wi-Fi publics | Interception d’informations sensibles transmises sur des réseaux Wi-Fi publics et non sécurisés afin d’obtenir un accès non autorisé à des comptes en ligne.

|

| Fraude à l’identité synthétique | Création d’informations synthétiques opérée en fusionnant des informations réelles et des informations fabriquées. Les fraudeurs utilisent ces informations pour ouvrir des comptes, obtenir des prêts ou effectuer des transactions frauduleuses, ce qui complique singulièrement les activités de détection et de reprise.

|

| Échange de cartes SIM | L’échange de cartes SIM se produit lorsque des pirates parviennent à convaincre un fournisseur de services mobiles de transférer le numéro de téléphone d’une victime vers une carte SIM contrôlée par le pirate. Cela leur permet d’intercepter des appels et des messages, d’obtenir un accès non autorisé aux comptes liés au numéro de téléphone ou de contourner les processus d’authentification à deux facteurs.

|

| Fouille de poubelles | Il s’agit de fouiller des poubelles ou des bacs de recyclage à la recherche de documents contenant des informations personnelles, telles que des relevés bancaires, des factures de cartes de crédit ou des dossiers médicaux. Ces informations peuvent être utilisées à des fins d’usurpation d’identité ou pour d’autres activités frauduleuses.

|

La détection des menaces pesant sur les identités humaines peut s’avérer délicate, mais il existe plusieurs signes et pratiques qui peuvent permettre d’identifier des menaces potentielles. Les mesures d’atténuation des cyberattaques liées aux identités humaines commencent par des règles de sécurité de base à appliquer par chaque collaborateur.

Des rappels réguliers et des programmes de formation pour reconnaître et éviter les tentatives d’hameçonnage constituent la meilleure défense contre les approches d’ingénierie sociale visant l’usurpation d’identité ou la prise de contrôle de comptes. Voici quelques points à garder à l’esprit :

| Reconnaître les techniques d’ingénierie sociale | Méfiez-vous des personnes qui tentent de vous manipuler ou de vous faire révéler des informations sensibles, telles que des mots de passe ou des coordonnées de compte. Il ou elle peut se faire passer pour une personne de confiance ou utiliser des tactiques psychologiques pour vous tromper.

|

| Repérer les tentatives d’hameçonnage | Méfiez-vous des e-mails de phishing ou des sites Internet qui imitent des institutions légitimes telles que des banques ou des agences de l’État. Ces e-mails demandent souvent des informations personnelles et peuvent contenir des fautes d’orthographe ou de grammaire.

|

| Communication inattendue | Méfiez-vous des appels téléphoniques, des e-mails, des communications sur les médias sociaux ou des SMS non sollicités demandant des informations personnelles ou financières. Les organisations légitimes ne demandent généralement pas de données sensibles par le biais de tels canaux.

|

| Activité inhabituelle sur un compte | Surveillez toute activité suspecte sur votre système et sur vos comptes financiers, telle que des transactions non autorisées, des changements dans les informations du compte ou l’ouverture de nouveaux comptes dont vous n’êtes pas à l’origine.

|

| Accès non autorisés | Consultez régulièrement votre historique de connexion et les journaux d’accès aux comptes en ligne. Si vous remarquez des adresses IP ou des emplacements de connexion inhabituels, cela peut indiquer qu’un accès non autorisé s’est produit.

|

| Rester au fait des notifications de violation de données | Restez informé des violations de données et des incidents de sécurité susceptibles d’exposer vos informations personnelles. Suivez les nouvelles et les annonces des entreprises dans lesquelles vous avez des comptes.

|

| Appliquez des mots de passe forts et employez l’authentification multifacteur (MFA) | Utilisez des mots de passe différents et complexes pour chaque compte en ligne et activez le MFA dans la mesure du possible. Cette solution ajoute une couche supplémentaire de sécurité en demandant un code de vérification en plus de votre mot de passe.

|

| Sécuriser le Wi-Fi et les appareils | Protégez votre réseau Wi-Fi à l’aide d’un mot de passe fort et d’un système de chiffrement. Assurez-vous que vos appareils disposent de logiciels de sécurité et de systèmes d’exploitation à jour.

|

| Déchiquetage des documents sensibles | Déchiquetez vos relevés bancaires, les factures ou tout autre document contenant des informations personnelles afin d’éviter qu’ils soient récupérés dans vos poubelles.

|

Menaces liées aux identités machines et prévention

Les menaces pesant sur les identités des machines (également appelées « identités machines ») sont les risques associés à la violation ou à l’utilisation abusive des identités numériques attribuées aux machines, aux appareils ou aux applications logicielles. Ces menaces peuvent avoir des conséquences importantes, allant de la violation de données et de l’accès non autorisé au dysfonctionnement des systèmes et aux cyberattaques. Les incidents de sécurité les plus courants liés aux identités machines sont les suivants :

| Violations de données | Les identités machines sont souvent utilisées pour sécuriser les transferts de données entre machines et authentifier les communications entre machines. Si ces identités sont compromises, il peut en résulter des violations de données, exposant des informations sensibles à des personnes non autorisées.

|

| Accès non autorisés | Les identités machines compromises peuvent permettre un accès non autorisé à des systèmes, des réseaux ou des données critiques. Les attaquants peuvent exploiter des identités machines faibles ou volées pour se faire passer pour des machines de confiance et accéder à des ressources sensibles.

|

| Dysfonctionnements de systèmes | La compromission d’identités machines peut perturber des systèmes et des services essentiels. En détournant ou en manipulant des identités machines, les attaquants peuvent provoquer des pannes de système, interrompre les opérations internes ou manipuler le comportement de machines à des fins malveillantes.

|

| Cyberattaques | Les identités machines peuvent être ciblées pour propager des logiciels malveillants ou des ransomwares. Les attaquants peuvent altérer des identités machines pour diffuser des logiciels malveillants, ce qui leur permet d’infecter d’autres machines ou de prendre des organisations en otage afin d’obtenir une rançon. |

Les identités machines sont utilisées pour identifier de manière spécifique des fournisseurs ou des consommateurs non humains d’appareils physiques et de services de données. Ces identités se retrouvent souvent dans les technologies opérationnelles (OT), l’Internet des objets (IoT), les programmes d’automatisation et les logiciels d’intégration de systèmes. Les stratégies d’infiltration les plus courantes visant les identités machines sont les suivantes :

| Attaques contre la chaîne d’approvisionnement | Les attaquants peuvent compromettre les identités machines à différents stades du cycle de vie des appareils en prenant le contrôle des machines ou en introduisant des portes dérobées lors de la fabrication, de l’expédition ou de l’installation des appareils.

|

| Menaces d’initiés | Les menaces liées aux identités machines peuvent prendre leur source au sein même d’une organisation. Des initiés malveillants peuvent utiliser abusivement l’identité de machines pour effectuer des actions non autorisées, contourner des contrôles de sécurité ou voler des informations sensibles.

|

| Certificats numériques et SSL/TLS | Les identités machines sont généralement gérées à l’aide de certificats numériques, notamment pour sécuriser les communications sur Internet. Si ces certificats sont mal gérés ou volés, ils peuvent générer des failles de sécurité et permettre à des pirates d’intercepter ou de manipuler des données.

|

| Sécurité IoT/OT | Des identités machines faiblement sécurisées dans des appareils IoT/OT peuvent permettre à des attaquants de prendre le contrôle des appareils connectés, entraînant des fuites de données, des manipulations de données ou des perturbations dans les écosystèmes IoT/OT.

|

Pour limiter les risques d’une attaque ciblant des identités machines, il est essentiel de contrôler rigoureusement la façon dont celles-ci sont créées, mises à jour et supprimées tout au long de leur cycle de vie.

Voici quelques exemples de bonnes pratiques pour protéger les identités machines :

- Mettre en œuvre des pratiques robustes de gestion des identités et des accès (IAM).

- Par exemple, l’activation du MFA pour tous les identifiants d’accès, l’application du principe du moindre privilège pour gérer les niveaux d’accès de manière à réduire la surface d’attaque, la surveillance régulière des configurations IAM et le contrôle de l’utilisation des accès attribués.

- Mise à jour régulière et rotation des identités machines

- Mise en œuvre de mécanismes de chiffrement et d’authentification solides

- Surveillance et analyse des activités liées aux identités machines

- Sensibilisation des employés à l’importance de sécuriser les identités machines

Préparer les identités numériques au Zero Trust

L’essor du Cloud, des appareils mobiles et des appareils IoT/OT a rendu la sécurisation des données d’entreprise plus difficile. L’approche traditionnelle de défense périmétrique du réseau n’est plus efficace. Ce qui explique l’intérêt croissant porté au modèle de sécurité Zero Trust.

Cette logique consiste à examiner minutieusement chaque demande d’accès en évaluant l’identité du demandeur, le contexte et les informations relatives à la situation. Elle se fonde sur le principe qu’il ne faut jamais accorder de confiance implicite et toujours appliquer des contrôles préalables, en accordant l’accès sur la base d’identités contrôlées et de privilèges minimaux. Elle permet un contrôle granulaire de l’accès aux données, réduisant ainsi le risque d’accès non autorisés ou de violations. Elle met en outre l’accent sur la vérification continue, quelle que soit l’origine de la demande. L’adoption de l’approche Zero Trust renforce la sécurité des données dans un paysage numérique en constante évolution.

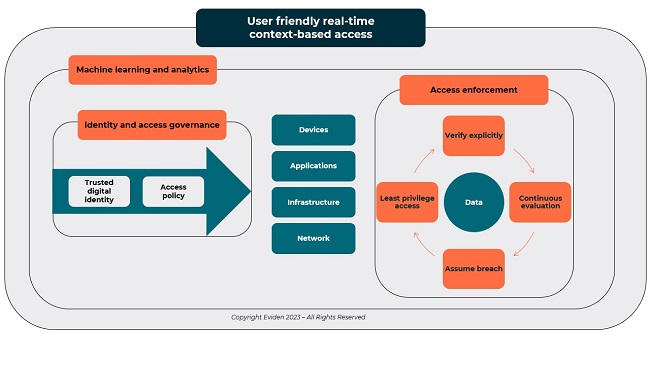

Le principal avantage de cette démarche est de réduire le risque et l’impact des violations de sécurité en limitant les déplacements latéraux d’un attaquant. Notre interprétation du modèle Zero Trust consiste à créer un mécanisme de contrôle des accès en temps réel, facile à utiliser, dynamique et tenant compte du contexte, qui protégera vos informations, quel que soit l’endroit où elles se trouvent. L’illustration ci-dessous décrit notre cadre Zero Trust de gauche à droite.

Figure 1 – Le contrôle d’accès contextuel d’Eviden utilisant les principes du Zero Trust

Figure 1 – Le contrôle d’accès contextuel d’Eviden utilisant les principes du Zero Trust

Tous les points d’accès au domaine, indiqués au centre, y compris les appareils, les applications, l’infrastructure, le réseau et les données, sont contrôlés par les éléments suivants :

- Une identité numérique vérifiée

- Une politique définissant ce à quoi l’identité peut accéder

- Un mécanisme de gouvernance et de contrôle pour garantir un accès accordé selon le principe du moindre privilège

Le tout formant ce qu’on appelle la gouvernance des identités et des accès. Aucune distinction n’est faite entre les identités humaines et les identités machines lorsqu’il s’agit de mettre en œuvre un modèle Zero Trust. Outre les personnes, toutes les informations (données) et ressources importantes (appareils, applications, infrastructure, réseau) recevront une identité numérique unique. Le cycle de vie de chaque identité numérique unique et de chaque privilège d’accès sera explicitement géré et contrôlé sur la base de politiques d’accès prédéfinies.

À droite, nous pouvons voir les mécanismes de contrôle des accès au domaine de données, qui déterminent si l’identité en question peut accéder aux informations protégées. Pour faire face à la complexité et au volume des demandes, il est nécessaire de recourir à des technologies d’apprentissage automatique et d’analyse pour assurer un contrôle d’accès dynamique et protéger les données de l’entreprise en examinant minutieusement chaque demande d’accès.

Il n’existe pas aujourd’hui de produit unique capable d’offrir ce type de contrôle. Pour obtenir les résultats souhaités, il faudra procéder à une série d’intégrations continues couvrant de multiples contrôles de sécurité technique, tels que la gestion des identités et des accès, la protection contre la perte de données, la sécurité des applications, la protection des charges de travail et la sécurité du réseau.

Points importants à retenir :

- La cause la plus fréquente de violations de données est l’utilisation d’informations d’identification volées ou compromises.

- Pour se protéger contre les cybermenaces, il est essentiel de s’appuyer sur une gestion efficace du cycle de vie des identités et des accès aux données importantes.

- L’atténuation des risques de cyberattaques basées sur les identités humaines commence par l’application de règles de sécurité de base par chaque collaborateur.

- Des rappels réguliers et des formations sont essentiels pour aider les personnes à identifier les tentatives de phishing et les communications suspectes et à réagir correctement. Cela leur permettra également de ne pas être dupés par des tactiques d’ingénierie sociale visant à usurper leur identité et à prendre le contrôle de leurs comptes.

- Pour limiter les risques d’attaque ciblant les identités machines, mettez en œuvre des pratiques IAM robustes avec des identités machines régulièrement mises à jour et activez un chiffrement fort pour toutes les interactions avec les machines.

- La surveillance continue des activités liées aux identités machines vous aidera à identifier tout signe d’intrusion et à sensibiliser les employés à la sécurisation des identités machines.

- Appliquez une protection holistique des données en utilisant l’approche Zero Trust. Préparez les identités machines et les identités humaines selon les mêmes modalités. Mettez en place des mécanismes rigoureux de gouvernance des identités et des accès avec un contrôle continu des activités. Ces moyens permettront d’atténuer considérablement les risques et de minimiser l’impact des cyberattaques.